La sécurité est l’une des parties les plus importantes de tout système informatique. Par conséquent, dans les environnements Web où vous travaillez avec des données importantes provenant de visiteurs et de clients, nous devons porter une attention particulière à la sécurité.

WordPress est le CMS le plus utilisé au monde, avec une part de marché bien supérieure à celle de ses concurrents. En conséquence, il est aussi le plus attaqué et le plus « chatouillé » pour tenter d’accéder aux données.

Malheureusement, la plupart des cas de piratage ou d’intrusion dans WordPress ne sont pas le résultat d’un CMS le plus attaqué, mais d’une faute professionnelle ou d’une mauvaise gestion de la part de l’administrateur du site. Vous n’avez pas besoin d’être un grand expert pour protéger WordPress contre les pirates et autres attaquants – il vous suffit d’appliquer la logique et de faire attention.

En revanche, je condamne vivement l’utilisation des suites de sécurité WordPress, c’est-à-dire des plugins tout-en-un tels que iThemes Security, WordFence Security ou All in One Security.

La raison? Eh bien, dans des circonstances normales, 90% des fonctionnalités qu’ils vous apportent ne seront pas utilisées et d’autres (comme les systèmes d’analyse en direct ou les pare-feu qui analysent le trafic en direct) consommeront des ressources excessives et ralentiront le chargement du site Web.

Personnellement, je préfère implémenter les fonctionnalités séparément car j’en ai besoin plutôt que d’installer certains de ces géants qui sont à l’origine des mauvaises performances de nombreux sites web dues à la surcharge de PHP.

Pour comprendre cela, il faut d’abord savoir que ce n’est pas la même chose d’exécuter un WAF au niveau WordPress (comme WordFence Security) qu’un WAF au niveau serveur comme mod_security avec de bonnes règles. Ils ne consomment pas les mêmes ressources (consomment moins de mod_security), ni n’opèrent au même niveau, ni n’ont la même efficacité.

Dans cet article, nous parlerons de la sécurité pour WordPress, mais nous essaierons d’expliquer quels fronts nous devons protéger, quand et comment éviter d’endommager l’expérience utilisateur et les performances du site Web.

Pour vous donner une idée de l’impact sur les performances des plugins de la suite de sécurité, ils sont toujours la première chose que je désactive lorsque je travaille WPO sur un site Web.

Un site Web avec une analyse en direct de WordFence Security (par exemple) ne pourra JAMAIS rivaliser en vitesse de chargement avec un site qui ne l’utilise pas, car il y aura toujours un retard dû à l’analyse de WordFence.

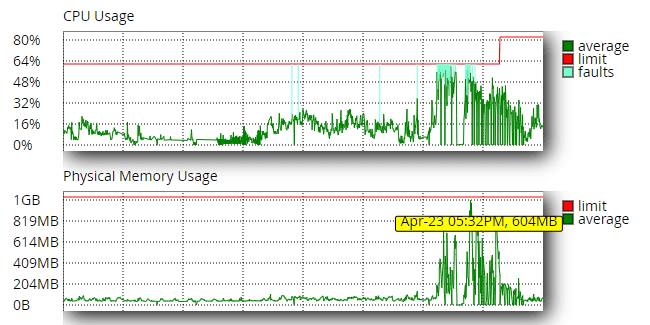

Voici un exemple de surutilisation des ressources et de saturation d’un hébergement avec 1 Go de mémoire RAM par le plugin All in One Security :

Dans le test de la capture précédente, avec les graphiques CloudLinux sur cPanel, nous pouvons voir l’impact de l’activation de ce plugin sur un site Web avec un trafic qui fonctionnait bien et sans à-coups jusqu’au moment de l’activation du plugin.

Maintenant que j’ai commenté mes intentions pour ce billet, passons à la véritable introduction sur le sujet.

Index des articles

- Prévention et logique : les deux piliers Infections et « rechutes »

- Plugins : que faut-il retenir ?

- Si le plugin n’est plus mis à jour

- Si le plugin est « Nulled » ou contient des logiciels malveillants

- Si un « Zero Day » apparaît dans un plugin

- Gérer les mises à jour des plugins

- Thèmes : Que faut-il retenir ?

- Mises à jour WordPress

- Accès sécurisé et authentification

- Mots de passe et authentification

- Modifier l’URL de connexion WordPress

- Bloquer les attaques par force brute

- WAF ou pare-feu d’application Web

- CloudFlare comme pare-feu

- Protégez WordPress contre le SPAM

- Protéger les commentaires WordPress

- Protéger les journaux du SPAM

- Protéger les communautés et les forums

- Protéger les formulaires dans WordPress

- Autres ajustements pour protéger WordPress

- Bloquer le XMLRPC.PHP

- Autorisation de fichier et de dossier

- Sauvegardes ou sauvegardes

- Désinfection WordPress

Prévention et logique : les deux piliers

Comme je l’ai déjà dit, la logique joue un rôle énorme dans la sécurité de WordPress. La plupart des cas d’infection ne se seraient pas produits simplement si la logique avait été appliquée.

Il y a deux points faibles par lesquels WordPress est souvent piraté :

- Plugins non mis à jour, présentant des failles de sécurité ou téléchargés à partir de sources malveillantes.

- Mots de passe faibles ou authentifications non sécurisées.

Ce ne sont que les deux raisons principales, mais il y a bien d’autres facteurs qui affectent la sécurité d’un WordPress et aussi bien d’autres choses que nous devons prendre en compte. Cependant, je veux qu’il soit très clair qu’avec des mesures de sécurité de base et un peu de logique et de prévention, nous pouvons avoir un WordPress sécurisé entièrement protégé contre tout type de menace.

Infections et « rechutes »

Savez-vous quelle est la principale raison pour laquelle il vaut mieux qu’ils ne vous infectent JAMAIS ? Eh bien, parce que si vous êtes infecté une fois, vous devrez effectuer une désinfection complète de votre site Web si vous ne voulez pas être infecté encore et encore.

Lors d’une infection, en plus de supprimer des fichiers, l’attaquant peut modifier de nombreux fichiers et plugins WordPress, ce qui fait que, même si vous supprimez les fichiers que vous voyez à l’œil nu, il peut y avoir un cheval de Troie qui donne à nouveau l’accès à l’attaquant.

Pour cette raison, il existe des processus de désinfection WordPress. L’important est que vous sachiez que, si vous avez été infecté et que vous n’avez pas désinfecté votre WordPress de la manière la plus exhaustive possible, il est fort probable que votre l’installation est toujours infectée.

Plugins : que faut-il retenir ?

Comme nous l’avons déjà dit, les plugins WordPress sont l’un des points faibles avec le plus de possibilités de piratage si on n’y prend pas garde.

Idéalement, vous devriez mettre à jour les plugins chaque fois qu’une nouvelle version apparaît. C’est ce que dit la théorie, mais en pratique… il faut s’adapter au développeur et aux bugs de fonctionnement. Un exemple de ceci est Yoast SEO, qui serait suicidaire de mettre à jour le jour même de la publication de la mise à jour car cela a causé de nombreux plantages de sites Web ces derniers temps pour cette raison.

En plus des plugins sans mise à jour, il peut y avoir différentes raisons pour lesquelles un WordPress nous infecte via des plugins :

- Que les plugins n’ont pas été mis à jour depuis longtemps ou que leur auteur a abandonné le développement.

- Qu’une faille de sécurité ou zero day apparaisse et que les possibilités de défense soient faibles du fait de la « nouveauté ».

- Que le plugin soit annulé ou téléchargé à partir d’une source non fiable, qu’il apporte un malware ou une porte dérobée.

Sachant cela, nous pouvons prendre certaines décisions, bien que dans certains cas, il soit difficile de les exécuter en raison du travail qu’elles donnent.

Si le plugin n’est plus mis à jour

Si le plugin en question n’a pas été mis à jour depuis longtemps et que son développement est arrêté depuis plus de 6 mois ou si un jour zéro est apparu et que le plugin n’a pas été mis à jour depuis longtemps, il faut changer ce plugin.

Je comprends la difficulté de changer un plugin pour un autre, surtout lorsque l’on recherche certaines fonctionnalités spécifiques, mais c’est TRES nécessaire et il ne faut pas être paresseux, pour le bien de la sécurité de notre WordPress.

Si le plugin est « Nulled » ou contient des logiciels malveillants

Il est très fréquent que certains attaquants aient des sites Web où ils proposent des plugins Premium avec une licence crackée afin d’infecter ceux qui installent ces plugins.

C’est une excellente revendication pour de nombreuses personnes qui recherchent des plugins Premium gratuitement. Cela en fait l’une des principales raisons de l’infection. En fait, même si nous les installons juste pour les tester et les désinstaller plus tard, il peut y avoir des fichiers modifiés ou cachés pour vous infecter des mois plus tard par un ordre de l’attaquant.

Ce que je viens d’expliquer est TRÈS commun et la principale raison de l’infection.

Si un « Zero Day » apparaît dans un plugin

Quelque chose que nous ne pouvons pas empêcher est un jour zéro. Bien que dans certains cas, nous puissions protéger le site Web avec un WAF, cela dépend de la nature de l’attaque.

Si un zero day apparaît dans un plugin, l’idéal est de renforcer la sécurité avec un WAF alors que l’auteur ne publie pas de mise à jour, même si cela ne garantit rien. Certains systèmes de proxy inverse, tels que CloudFlare ou Sucuri, peuvent vous aider à protéger votre site Web dans ces cas.

Comme je l’ai dit précédemment, si le plugin en question n’a pas reçu de mises à jour depuis longtemps, nous devons immédiatement le changer pour une alternative qui fait de même et reçoit des mises à jour.

Gérer les mises à jour des plugins

Comme je l’ai déjà mentionné, la théorie dit que nous devons mettre à jour les plugins dès que les versions les plus récentes sont publiées.

C’est la théorie, mais en pratique, il peut être difficile de gérer les mises à jour de nombreuses installations WordPress avec différents plugins et différentes configurations.

Pour cela, il existe des outils comme InfiniteWP, qui nous offrent la possibilité de gérer les mises à jour de plusieurs installations en même temps.

Dans WordPress version 5.5, les mises à jour automatiques des plugins installés à partir du référentiel officiel de WordPress sont implémentées.

C’est bien mais aussi mal, car les mises à jour seront effectuées dès leur sortie et cela peut provoquer des plantages sur votre site Web.

Thèmes : Que faut-il retenir ?

Les thèmes et modèles WordPress fonctionnent de la même manière que les plugins. Nous devons prendre les mêmes précautions et mener les mêmes actions de prévention que dans le cas des accessoires.

Les thèmes peuvent également être téléchargés annulés et avec des logiciels malveillants à partir de pages « piratées », ils reçoivent également des mises à jour en permanence et nous devons également les modifier s’ils cessent de se mettre à jour.

Le problème avec les thèmes est que, dans de nombreux cas, des modifications sont apportées au code sans implémenter de thème enfant. Cela fait que de nombreux administrateurs hésitent à mettre à jour le thème.

Si nous avons un thème sans mises à jour depuis longtemps, ils peuvent nous infecter de la même manière que via des plugins. Il faut le changer pour un autre même si cela implique un travail supplémentaire de « refonte ».

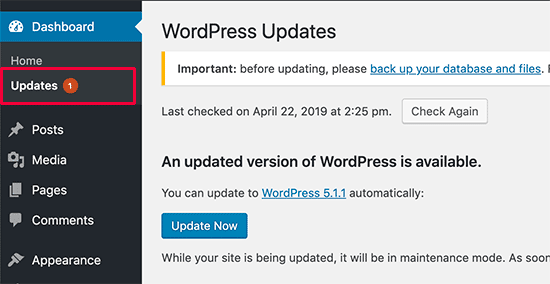

Mises à jour WordPress

Le noyau WordPress doit également être mis à jour de temps en temps. Ce type de mise à jour doit aller de pair avec les mises à jour des plugins et des thèmes. Qu’est-ce que je veux dire par là ? Bon, si on met à jour tous les plugins vers la dernière version disponible, l’idéal est d’avoir WordPress dans la dernière branche stable pour éviter les problèmes de compatibilité.

Depuis un certain temps, WordPress dispose d’un système de mise à jour automatique qui peut mettre à jour automatiquement les versions mineures au sein de la même branche stable. Cependant, vous avez besoin d’une intervention manuelle pour changer de branche ou pour des mises à jour majeures.

Actuellement, il est très « rare » que WordPress soit piraté en raison d’une faille de sécurité dans WordPress lui-même, car normalement les problèmes proviennent de failles de sécurité dans les plugins et les thèmes. Même ainsi, nous devons avoir WordPress mis à jour vers la dernière version de la branche dans laquelle nous sommes, de préférence la dernière.

Accès sécurisé et authentification

Comme je l’ai déjà dit, l’authentification est l’un des points faibles d’un WordPress.

Dans de nombreux cas, le problème peut être le mot de passe d’accès, mais dans de nombreux autres, le problème vient de l’environnement dans lequel travaille l’un des administrateurs du site Web.

La bonne chose est qu’il existe des méthodes pour sécuriser toute cette partie et éviter les attaques par force brute contre les accès, en même temps que nous bloquons tous les attaquants possibles.

Mots de passe et authentification

Bien que cela puisse sembler insignifiant, dans de nombreux cas, les intrusions proviennent des propres mots de passe des utilisateurs.

Dans ce domaine, nous trouvons deux points faibles dont nous devons tenir compte :

Des mots de passe faibles que nous devons renforcer.

Cas d’hameçonnage où les mots de passe sont volés sur l’ordinateur d’un administrateur.

Parfois, ces deux faiblesses sont associées à des autorisations excessives ou à des rôles d’utilisateur mal configurés.

Renforcer un mot de passe n’a aucune science, c’est de la pure logique : il faut mettre un mot de passe fort et il peut être généré.

En ce qui concerne le phishing et d’autres techniques de vol de mot de passe sur l’ordinateur d’un administrateur de site Web, je ne vais pas en dire beaucoup car je ne veux pas entrer dans les problèmes de sécurité de Windows. L’essentiel est d’avoir un bon antivirus sur votre ordinateur si vous utilisez Windows et de prendre certaines précautions dans les environnements Macintosh ou Linux. Le reste est aussi affaire de prévention et de logique, comme dans le cas de WordPress.

Il existe un autre moyen de protéger l’accès à WordPress, via une authentification en deux étapes. Si vous voulez savoir comment implémenter l’authentification en deux étapes ou deux facteurs dans WordPress.

D’autres méthodes telles que l’accès par clé USB peuvent également être utilisées.

L’objectif de ces deux méthodes est de se passer de mots de passe et de sécuriser au maximum l’accès à des espaces privés, comme un tableau de bord WordPress.

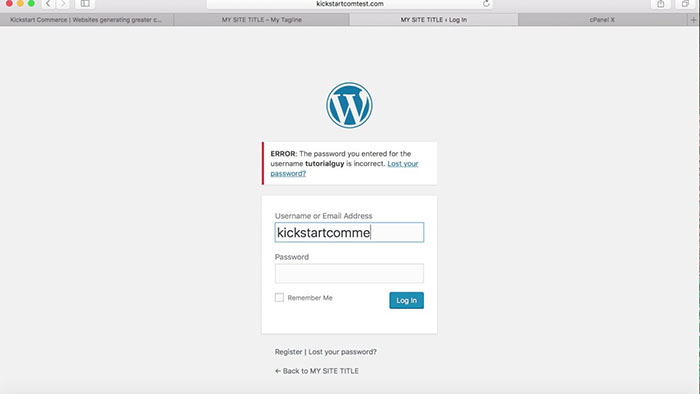

Modifier l’URL de connexion WordPress

En plus de tout ce qui précède, nous pouvons protéger les URL d’accès WordPress en les modifiant.

C’est quelque chose que d’autres CMS, comme Prestashop, autorisent nativement. Cependant, dans le cas de WordPress, nous devons utiliser des plugins.

Pour vous donner une idée, 99,9% des attaques sont menées par des bots qui identifient et suivent des schémas. Parmi ces modèles, il y a l’attaque des URL de connexion par défaut si elles détectent un CMS.

Certaines suites de sécurité, telles que WordFence Security ou iThemes Security, vous permettent de modifier l’URL de wp-admin et wp-login.php, mais il n’est pas nécessaire d’utiliser des plugins aussi lourds pour le faire. Avec des plugins comme Change wp-admin login, nous pouvons changer l’URL facilement et gratuitement : https://es.wordpress.org/plugins/change-wp-admin-login/

Bloquer les attaques par force brute

Pour bloquer les attaques par force brute, nous pouvons utiliser différentes méthodes implémentées dans différentes parties de l’environnement Web.

Une attaque par force brute est considérée comme ayant eu lieu lorsque l’attaquant effectue des tentatives d’authentification afin de trouver le mot de passe d’accès correct. Idéalement, vous devriez bloquer ces utilisateurs après X tentatives de connexion (par exemple, après 5 tentatives infructueuses).

Cela peut également être fait avec la plupart des suites de sécurité WordPress, mais je vois qu’il est inutile de dépenser des ressources avec des plugins complexes alors qu’il y en a beaucoup plus simples qui couvrent déjà cette fonctionnalité.

Le moyen le plus simple de bloquer les attaques par force brute dans WordPress est d’utiliser des plugins comme Limit Login Attemps : https://es.wordpress.org/plugins/limit-login-attempts-reloaded/

Il est également possible, comme cela arrive en fait dans les serveurs d’hébergement partagé de Raiola Networks, que le serveur dispose de mod_security avec fail2ban, qui bloque les tentatives d’accès échouées directement depuis le serveur de manière beaucoup plus efficace.

WAF ou pare-feu d’application Web

Je suis depuis longtemps un fan du WAF ou du pare-feu d’application Web et de ce qu’ils peuvent faire pour n’importe quel Web au niveau de la sécurité.

Un WAF bien implémenté peut consommer peu de ressources et en même temps protéger WordPress même contre des menaces jamais vues auparavant.

Nous avons trois façons de configurer un WAF dans WordPress : via un service sur le serveur, via un service externe ou via un plugin.

Dans le cas d’un WAF sur le serveur, normalement des systèmes comme mod_security sont utilisés.

Si nous recherchons un plugin pour implémenter un WAF dans WordPress, nous pouvons le faire avec iThemes Security ou WordFence Security, mais il existe également d’autres solutions puissantes qui consomment peu de ressources, comme Ninja Firewall :

Si vous voulez voir un peu mieux comment fonctionne Ninja Firewall pour WordPress, vous pouvez voir ce tutoriel vidéo :

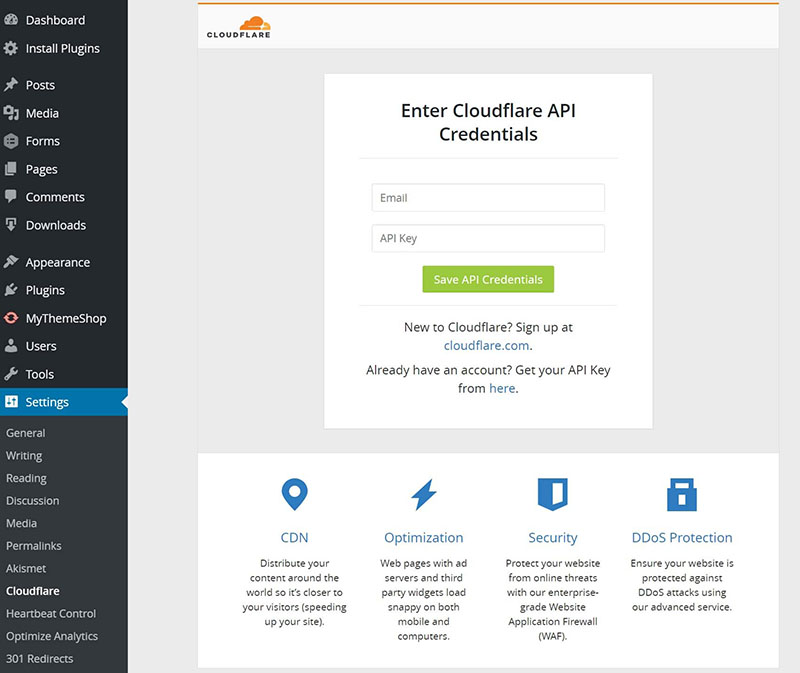

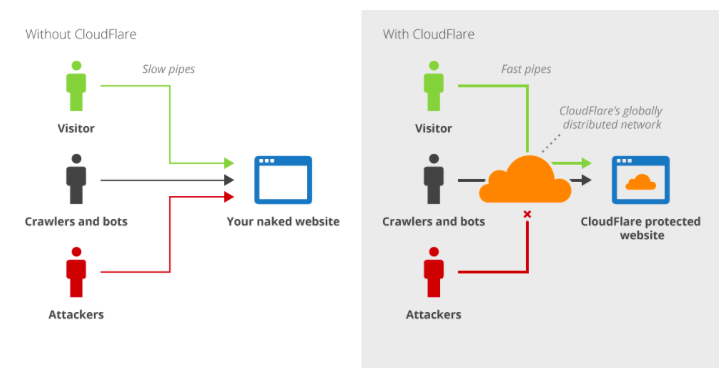

Concernant les services externes pour implémenter un WAF, CloudFlare est un exemple. CloudFlare peut protéger n’importe quel site Web si nous savons comment le configurer correctement, mais nous en parlerons dans la section suivante.

CloudFlare comme pare-feu

J’adore CloudFlare. Je pense que c’est un CDN exceptionnel, le DNS anycast le plus rapide au monde selon DNSPerf et aussi un excellent pare-feu ou WAF lorsqu’il est positionné comme proxy inverse pour un site Web.

CloudFlare nous permet de mettre en œuvre quelques ajustements pour protéger le site Web pour lequel nous le configurons :

Si nous voulons aller un peu plus loin, nous pouvons établir des règles dans le pare-feu qui nous permettent de bloquer en fonction de nos besoins.

Et, surtout, ces verrouillages seront effectués de manière totalement externe et sans impact sur les performances de l’hébergement, c’est-à-dire sans consommer les ressources de l’hébergement.

Il existe des options autres que CloudFlare pour la sécurité externe, telles que Incapsula ou Sucuri, mais ce sont des alternatives axées sur la sécurité et n’ont presque aucune option de performance. D’autre part, en bloquant les attaques majeures, CloudFlare (avec son vaste réseau mondial) s’est avéré être la meilleure solution et celle de choix pour de nombreux sites Web majeurs.

Protégez WordPress contre le SPAM

Actuellement, le SPAM est quelque chose de très courant sur les sites Web sociaux où l’utilisateur a la possibilité d’interagir, comme les blogs.

Le SPAM n’est pas seulement ennuyeux mais, si certains liens ou certains mots clés sont insérés, cela peut être considéré comme une attaque SEO négative et nous faire perdre du positionnement.

Sécurité WordPress anti-spam

Dans WordPress, selon le type de site Web, le SPAM peut aller à différentes parties :

- Dans les boutiques en ligne WooCommerce, les utilisateurs de spam peuvent s’inscrire.

- Dans les forums et les communautés, les spammeurs peuvent s’inscrire et laisser des commentaires.

- Dans les blogs, vous pouvez nous laisser des commentaires de spam.

Le spam peut nous parvenir dans n’importe quel formulaire de contact.

Que pouvons-nous faire pour nous protéger des spams ? Eh bien, selon la zone que nous voulons protéger, nous devrons mener l’une ou l’autre action.

Chez Live Sensei, nous recommandons trois techniques antispam dans les environnements Web :

- Blocage de la liste noire.

- Google Recaptcha V3 (l’invisible).

- La technique du pot de miel.

Selon la zone où l’on veut l’appliquer, il faut utiliser l’une ou l’autre technique.

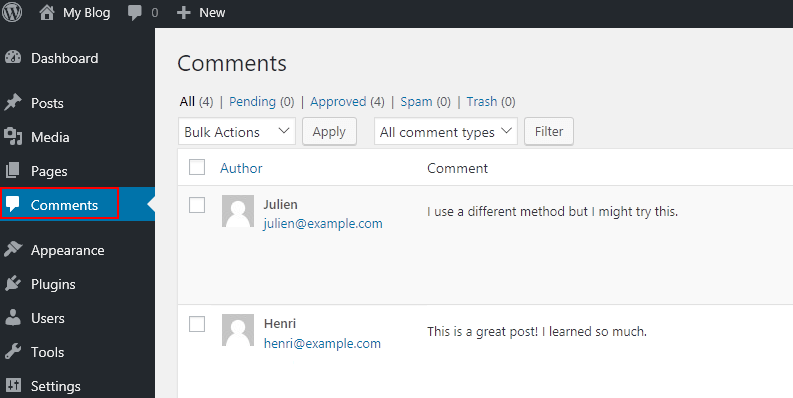

Protéger les commentaires WordPress

Le système de commentaires natif de WordPress est assez limité et, comme je le dis toujours, il a pas mal de défauts car il n’a pas été mis à jour depuis longtemps.

Le problème avec les commentaires WordPress est qu’ils sont facilement détectables par un bot via l’empreinte. Cela en fait la cible de nombreux spambots.

Nous pouvons protéger les commentaires de plusieurs manières. Même si nous supprimons le champ URL des champs que les utilisateurs doivent remplir, nous réduirons le nombre de spammeurs car ils perdront tout intérêt.

Le moyen le plus radical de protéger les commentaires WordPress est d’implémenter un captcha, mais cela peut sérieusement nuire à l’expérience utilisateur. Le seul captcha qui ne nuit pas à l’expérience utilisateur est Google Recaptcha V3, car il est invisible.

Enfin, nous pouvons utiliser la technique du pot de miel pour protéger les commentaires du SPAM. Chez Live Sensei nous avons un plugin WordPress qui nous permet d’appliquer cette technique anti-spam.

Protéger les blogs du SPAM

Cette partie est très facile à comprendre et à appliquer.

Si votre site Web a besoin de la partie enregistrement (c’est-à-dire magasins en ligne, réseaux sociaux, forums, etc.), vous devez protéger les enregistrements avec des listes noires.

Si vous avez un blog normal ou un site Web d’entreprise où vous n’avez pas besoin d’enregistrements d’utilisateurs, vous devez les désactiver à partir des « Paramètres » de WordPress :

De cette façon, personne ne pourra s’inscrire sur notre site Web et nous n’aurons pas de problèmes pour cela. Cependant, les sites qui n’ont pas de registre d’utilisateurs ont généralement des commentaires et des formulaires de contact qui devront être protégés contre le SPAM.

Protéger les communautés et les forums

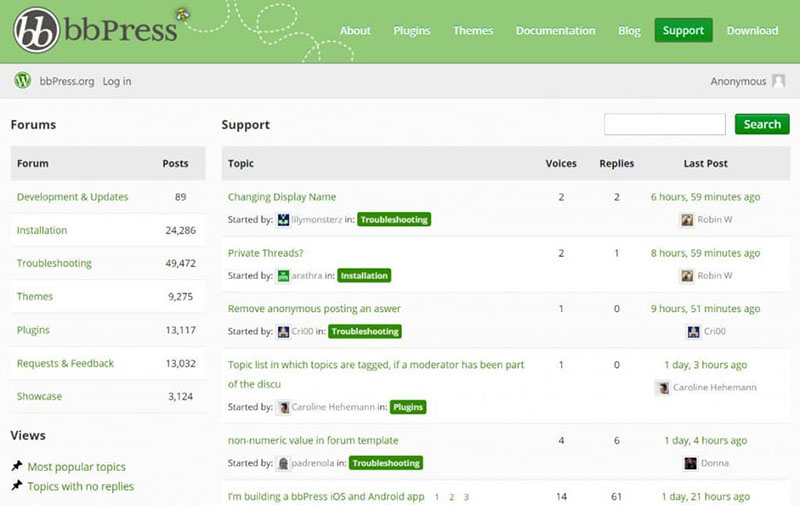

Lorsque nous travaillons avec BuddyPress ou des communautés similaires et dans des forums WordPress tels que bbPress, il est nécessaire de couvrir tous les fronts où le spam peut entrer.

Le problème avec les sites Web qui autorisent l’inscription ouverte des utilisateurs et un endroit où laisser le SPAM est qu’ils sont des cibles claires pour les robots. Sur la base du système utilisé, ils identifient déjà des modèles à enregistrer. Lorsque les robots n’arrivent pas, le spam manuel commence.

Lorsque le SPAM manuel démarre, il n’y a rien à voir avec le pot de miel ou le captcha. Nous devrons recourir à des listes noires et à des systèmes comme CleanTalk.

Sécurité dans les communautés et les forums

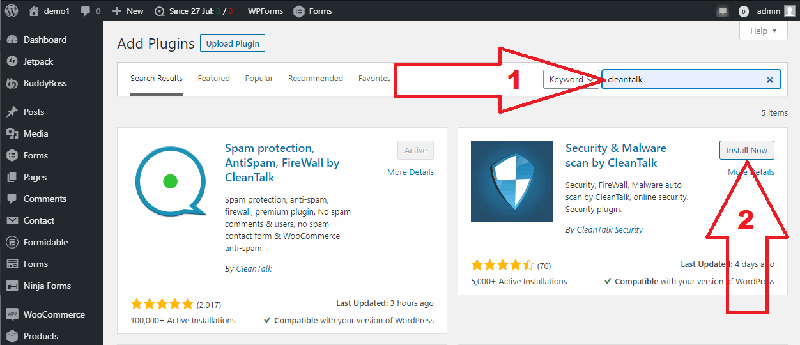

CleanTalk utilise des bases de données très complètes pour détecter les spammeurs à la fois dans les journaux et dans le contenu. Pour les sites Web dont le contenu est mis à jour par les utilisateurs, tels que les forums ou les communautés, c’est le plus complet que j’ai rencontré.

Si vous cherchez plus d’informations sur CleanTalk, vous pouvez trouver le plugin ici : https://es.wordpress.org/plugins/cleantalk-spam-protect/

C’est un plugin gratuit, mais le service est payant par abonnement, bien que TRÈS bon marché.

Protéger les formulaires dans WordPress

Pour protéger les formulaires de contact, je recommande généralement Honeypot ou Google Recaptcha V3 (invisible).

La manière d’implémenter cela dépend entièrement du plugin avec lequel nous implémentons le formulaire de contact. Je vais passer en revue des parties vous donnant quelques cas avec lesquels j’ai l’habitude de travailler.

- Gravity Forms apporte son propre module pour implémenter la protection des pots de miel, bien qu’il puisse également être complété par Google Recaptcha V3 en utilisant ce plugin : https://es.wordpress.org/plugins/cleanalk-spam-protect/

- Le formulaire de contact 7 doit être protégé par des plugins. Nous pouvons le protéger avec Honeypot (https://wordpress.org/plugins/contact-form-7-honeypot/) ou avec Google Recaptcha (https://wordpress.org/plugins/advanced-nocaptcha-recaptcha/).

Les formulaires Elementor Pro ont apporté un pot de miel pour quelques versions et nous devons simplement l’activer. Il en va de même pour Google Recaptcha V3.

Dans d’autres plugins de formulaire de contact, la mise en œuvre dépend du cas.

Autres ajustements pour protéger WordPress

Bien que ce que nous avons expliqué dans cet article soient des domaines ou des points faibles de WordPress auxquels nous devons faire attention, il existe d’autres parties plus spécifiques du CMS que nous pouvons modifier avec des ajustements pour protéger notre site Web.

Bloquer le XMLRPC.PHP

Maintenant, ce type d’attaque a beaucoup diminué, mais il y a quelques années, une série de problèmes sont apparus dans WordPress, ce qui a provoqué la généralisation de ce type d’attaque.

L’attaque contre XMLRPC.PHP était une attaque par force brute qui n’était pas bloquée par la plupart des WAF et provoquait une surutilisation importante des ressources sur le serveur.

Avec des plugins comme Perfmatters, nous pouvons le désactiver, bien qu’il existe également des plugins comme Manage XML-RPC qui nous permettent de modifier son fonctionnement : https://wordpress.org/plugins/manage-xml-rpc/

Autorisation de fichier et de dossier

Bien que cela ne suffise pas à lui seul à protéger une installation WordPress, il est très important de tout couvrir.

WordPress, dans sa documentation, spécifie les autorisations CHMOD pour définir les fichiers et dossiers d’installation. C’est cette configuration recommandée qu’il faut mettre : 755 pour les dossiers d’installation et 644 pour les fichiers.

Si nous voulons aller un peu plus loin, nous pouvons utiliser ce paramètre dans le wp-config.php qui bloque l’édition de fichiers, bien que nous devions garder à l’esprit que nous ne pourrons même pas mettre à jour les plugins :

| 1 | define( ‘DISALLOW_FILE_MODS’, true ); |

C’est utile pour protéger l’installation et nous protéger de certaines injections de code, même si c’est une technique assez ennuyeuse pour gérer l’installation au quotidien.

Sauvegardes ou sauvegardes

Et quand tout le reste échoue… il y a des sauvegardes ou des copies de sauvegarde.

Peu importe combien de précautions nous prenons, il y a des cas où la catastrophe est chantée et nous ne pourrons rien faire. Pour ces cas, ce que nous devons avoir, ce sont des copies de sauvegarde disponibles.

Actuellement, il n’y a aucune excuse pour ne pas avoir de sauvegardes WordPress. Il existe de nombreuses façons de les configurer automatiquement et avec la sauvegarde dans le cloud (Dropbox, Google Drive, Amazon S3, etc.). Nous pouvons les faire depuis le serveur ou depuis un plugin pour WordPress.

Chez Live Sensei, nous proposons à tous nos clients de la plateforme cPanel l’outil Installatron, qui est un installateur automatique d’applications qui permet également de gérer les configurations et les sauvegardes :

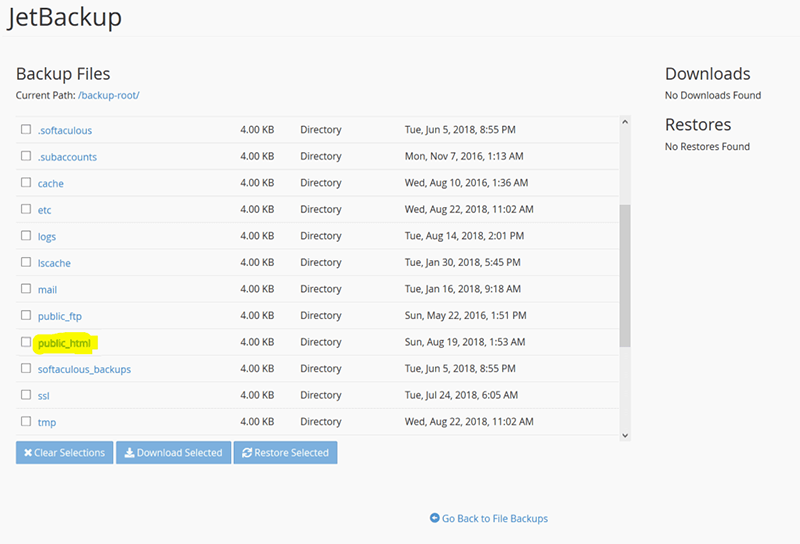

Sur les serveurs d’hébergement cPanel, nous avons même un autre système de sauvegarde puissant appelé JetBackup, qui crée des copies incrémentielles du contenu et permet de restaurer des fichiers individuels.

Dans le cas de VestaCP, il dispose également d’un outil de sauvegarde des comptes que vous pouvez créer et restaurer en un clic (en plus de ceux programmés, bien sûr). Cependant, il s’agit d’un système beaucoup moins complet :

Si votre serveur ou hébergement ne dispose pas d’un système de sauvegarde puissant, s’il n’en a pas directement ou si vous souhaitez faire cavalier seul et disposer de vos propres sauvegardes, vous pouvez utiliser un plugin WordPress. Il existe de nombreux plugins à sauvegarder dans WordPress, mais mes préférés sont BackWPup et Updraft Plus.

- BackWPup dans sa version gratuite propose des sauvegardes programmées sur Dropbox.

- Updraft Plus dans sa version gratuite propose des sauvegardes programmées sur Google Drive.

Voyez-vous la différence entre les deux plugins dans leur version gratuite ? Si on les compare avec leurs versions payantes, ce sont des plugins plus ou moins similaires et avec des fonctionnalités similaires.

Le problème avec ce type de plugins pour WordPress est qu’on ne peut pas restaurer les copies en un clic, mais pour les récupérer il faut uploader les fichiers sur le serveur comme si on faisait une migration.

Il existe des solutions qui permettent une restauration en un clic, mais elles sont généralement payantes par abonnement ou par utilisation qui conservent les fichiers de sauvegarde sur leurs propres serveurs.

Un autre point est qu’il est conseillé de tester les sauvegardes enregistrées de temps en temps pour éviter de trouver des copies corrompues si jamais nous en avons besoin pour restaurer le Web.

Enfin, il ne faut pas oublier que les copies de sauvegarde, en cas d’infection, peuvent être inutiles. Si le Web est infecté depuis longtemps et que cela ne s’est pas manifesté, il se peut que vous n’ayez pas ces anciennes sauvegardes ou que vous ne puissiez pas les restaurer pour éviter de perdre du contenu. Si cela se produit, ce que vous devez faire est de désinfecter.

Dans notre processus de désinfection, nous remplaçons TOUS les fichiers WordPress sans exception par les originaux équivalents. Quand je dis PAS D’EXCEPTIONS, c’est PAS D’EXCEPTIONS. Aucun fichier ne peut rester de l’installation infectée. Si un fichier ne peut pas être remplacé (par exemple, le wp-config.php), nous devrons le vérifier manuellement.

Désinfection WordPress

Pour revoir l’installation après la désinfection, nous pouvons utiliser des plugins tels que Anti-Malware et Brute Force Firewall ou encore le scanner de sécurité WordFence.

Il est également conseillé de vérifier la base de données, car certains types d’infections peuvent provoquer des injections de logiciels malveillants dans la base de données WordPress.

Si vous êtes intéressé par la désinfection d’un WordPress, vous pouvez nous contacter depuis cette page de contact.

Article original du site Live Sensei